前言

最近在研究二进制安全,目前还属于这个领域的门外汉,NSA放出这个软件时我就试了一下,整体感觉比较流畅,就是比IDA略吃资源。

简介

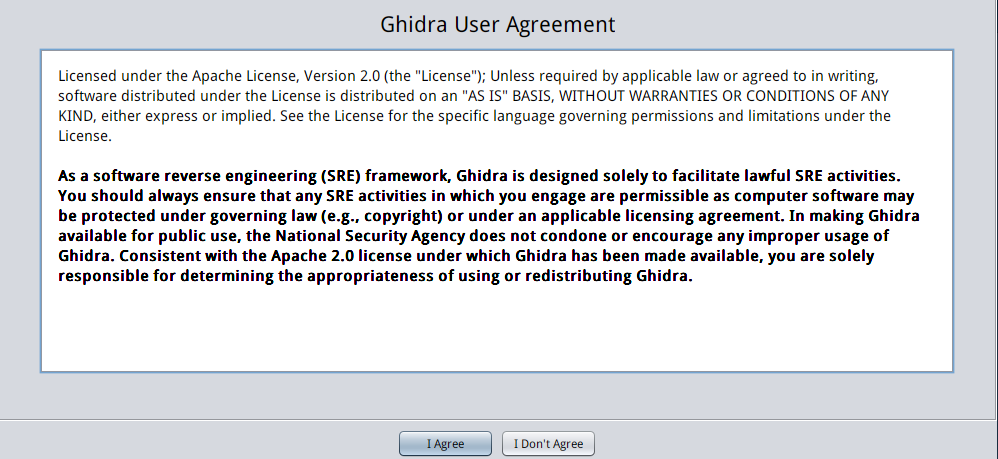

Ghidra是由国家安全局研究理事会创建和维护的软件逆向工程(SRE)框架。

该框架包括一套功能齐全的高端软件分析工具,使用户能够在各种平台上分析编译代码,包括Windows,macOS和Linux。功能包括反汇编,反编译,绘图和脚本,以及数百个其他功能。

Ghidra支持各种过程指令集和可执行格式,可以在用户交互模式和自动模式下运行。

用户还可以使用Java或Python开发自己的Ghidra插件组件和/或脚本。

关键功能

Joyce在演讲中表示,Ghidra是由NSA内部开发的,目的是为了拆解包括恶意软件在内的软件,并且找出潜伏在可执行二进制文件中的内容。网络间谍通过使用这类工具来查找产品中的安全弱点以攻击情报目标。

该项目由120万行代码组成,旨在逆向编译器进程、将可执行代码反编译为汇编列表,最后转换为近似的C代码。它还有助于通过函数绘制控制流,检查符号和引用,识别变量、数据和其它信息,等等。如果你习惯使用类似的逆向工程工具如IDA、Hopper、Radare、Capstone、Snowman等,那么你会对它非常熟悉。

该平台独立于处理器,能够分析x86、Arm、PowerPC、MIPS、Sparc32/64和其它处理器的代码,并且能够在Windows、macOS和Linux上运行。虽然是用Java构建的,但该代码也能处理基于Python的插件以及用Java编写的插件,Joyce表示这样做的原因是NSA分析师不喜欢Java因此添加了Python支持。

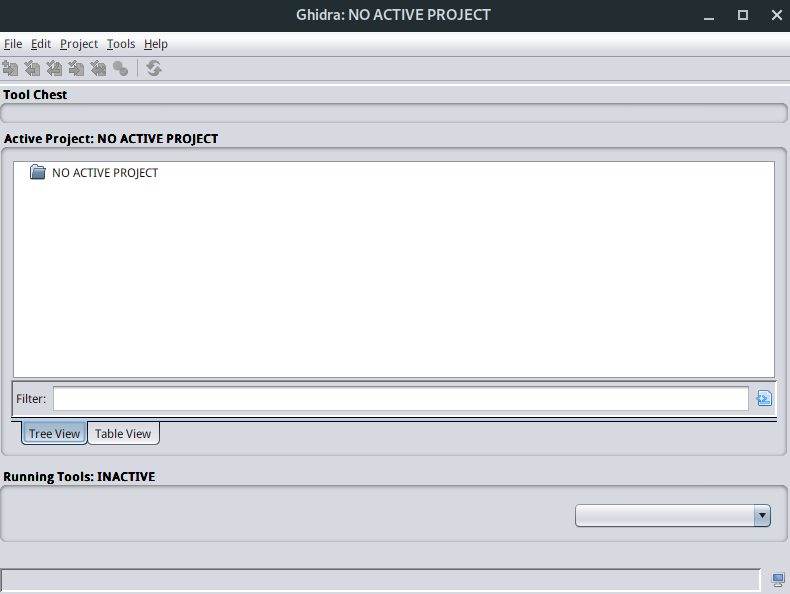

用户能够在具有或没有图形用户界面的情况下使用Ghidra,并可编写脚本。如上所述,用户不仅能够使用自己的注释来注释代码,还可以通过网络协作从其它团队成员那里获取注释。

对于新用户而言,NSA还提供了大量的帮助文档。Joyce表示他希望社区能够添加更多的功能和脚本并进行分享,因为NSA想要使其成为广泛使用的工具。

他表示,Ghidra开源了,但这并非结果。NSA已在GitHub上建立了存储库,并表示接受贡献。

软件截图

下载地址

github:https://github.com/NationalSecurityAgency/ghidra

官方网站:https://ghidra-sre.org/